1. 책의 목차

책의 목차는 다음과 같습니다.

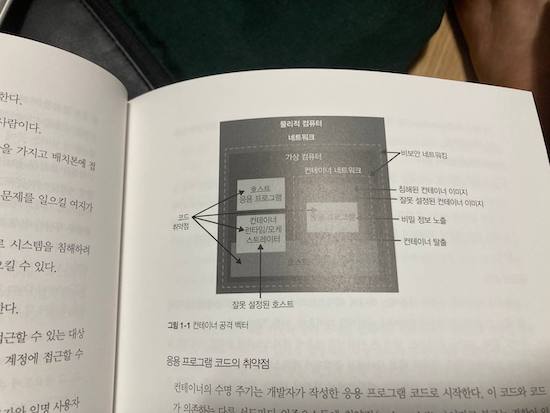

제1장. 컨테이너 보안 위협

제2장. 리눅스 시스템 호출, 접근 권한, 능력

제3장. chroup와 제어 그룹

제4장. 컨테이너 격리

제5장. VM과 컨테이너

제6장. 컨테이너 이미지

제7장. 컨테이너 이미지의 소프트웨어 취약점

제8장. 컨테이너 격리의 강화

제9장. 컨테이너 격리 깨기

제10장. 컨테이너 네트워크 보안

제11장. TLS를 이용한 구성 요소간 보안 연결

제12장. 비밀 정보를 컨테이너에 전달

제13장. 실행 시점 컨테이너 보호

제14장. 컨테이너와 OWASP 10대 위협

2. 이 책을 필요로 하는 독자

- 보안에 관심 있는 개발자 또는 프로젝트를 수행중인 보안 담당자

이 책은 조금 난이도 가 있습니다. 책의 앞머리에서도 말을 했지만, 쿠버네티스나 도커의 경험자 또는 리눅스 커맨드에

어느 정도 익숙한 사람들이 대상이라 생각 됩니다. 책 자체가 군더더기 없이 정말 딱 내용만 전달 하기 위한 것으로 보입니다.

어떤 그림도 있지 않고, 초보자에게 약간은 친절 하지(?) 않은 책입니다.

하지만 그 반대로, 오라일리에서 최근 보안 관련 책들은 두껍지 않고, 약 250 페이지 이기에,

중급 정도의 보안 담당자나 엔지니어가 읽기에 좋다고 봅니다. (제가 말하는 중급은 어느 정도 개발 경험이 있는 분이

읽는 걸 추천 드리는 것입니다. ^^)

3. 책의 번역 수준 그리고 전체 책의 페이지에 대해

책의 번역 수준은 굉장히 저는 만족도가 높았습니다. 20년도 3월에 번역 된 'bash를 활용한 사이버 보안 운영'에 관한

책도 번역 수준이 좋았습니다만, 이 책역시 굉장히 좋습니다. 류광님이 번역 하신 거라, 한글 번역이 나쁜 건 없었습니다.

책 페이지는 250페이지라 너무 두껍지도 않고 얇아서 실습 하기도 괜찮고, 책을 금방 다 읽을 것으로 생각 합니다.

4. 실무에서 쉽게 적용 할 수 있는 보안 아이디어들

제가 특히 만족 한 것은 실무 중 프로젝트에서 리눅스에 대한 컨테이너 보안을 어떻게 적용 할지에 대한 아이디어를 얻는 것이

전 이책의 장점이라고 생각 합니다. 몇 가지를 뽑자면,

1) 10장의 컨테이너 보안 중 네트워크 정책 모범 관행

예를 들어, 네트워크 정책의 모범 관행 중, 1) 모든 진입 트래픽을 기본적으로 거부 하는 것 2) 모든 진출 트래픽을 기본적으로 거부 하는 내용들은

제가 업무에서 일을 하면서, 실제 프로젝트 내, 네트워크 정책에 대해서 다시 한번 리뷰를 할 수 있게 되었습니다.

또한 참고 형식으로 추가하는 일종의 꿀팀 같은 것들은, 실제로 업무에 도움이 되면서, 즐겨 찾기 해도 괜찮은 사이트를 알려 주는게 굉장히 좋았습니다.

(ex) 발칸의 NW policy 레시피: https://github.com/ahmetb/kubernetes-network-policy-recipes)

2) 11장의 TLS

(TLS의 정의는 위키에 잘 정의 되어 있습니다. 링크: https://en.wikipedia.org/wiki/Transport_Layer_Security)

제가 보안 프로젝트를 처음 하게 되었을 때, 왜 굳이 구성 요소 간 보안 연결을 할때, TLS를 사용하지 했습니다만,

처음에 왜 TLS를 사용하지 했지만, 지금 생각해보면, TLS에 대해서 이러한 방식으로 사용하는 예시가 있어,

제가 적용하는 방법이 바른 방법이나 생각 했습니다.^^;

이 책에서도 구성 요소간 보안 연결을 하는 것에 대해 설명도 하고, 추가적인 설명에 대해서 참고로 적는 것을 보면,

저자의 세심한 배려가 돋보입니다. (여기서 말하는 저자의 세심한 배려라는 것, 군더더기 없이 설명 하고, 더 찾아 보고 싶어 하는 건, 참고로 링크 걸기)

3) 제일 만족 스러운, 보안 점검 목록

237페이도 있는 컨테이너 보안의 보안 점검 목록입니다. 20가지의 보안 점검 목록을 제공 하고 있습니다. 마치 책을 다 읽고 난 다음에,

복습 한다는 느낌 이랄까요?

제 개인적으로는 저 처럼 업무에 바로 실무를 적용 하고 싶어 하는 사람이라면, 1) 목차 훑어 보고, 2) 1장을 먼저 읽어 보고

3) 제일 뒤로 가서 보안 점검 목록에서 아 내가 적용 할 수 있는 아이템이 무엇이 있지? 생각 한다면, 흥미로운 chapter를 골라서 읽고,

실무에 어떻게 적용 할지 고민 하는 것도 그 부분을 읽어 보는 것도 좋은 방법이라고 생각합니다.

5. 이 책을 읽고 난 후,

우선 현업에 적용 할 수 있는 아이템을 발견 했다는 것이 굉장히 기뻤습니다. 다시 한번 보안에 대한 위협, 다음에 어떻게 이러한

보안 위협의 리스크를 줄일지를 다시 한번 생각 할 수 있는 계기가 되었습니다. 제가 일하는 데스크 옆에 책을 놔두고 필요 할 때,

보면 아주 좋을 것 같습니다. 특히 위 보안 점검 목록은 제가 보안 체크를 할 때 꽤 도움이 될 것으로 생각합니다.

6. 추가적으로 같이 보면 좋은 책.

20년도에 번역 되어 나온 책인 오라일리에서 나온 'bash를 활용한 사이버 보안 운영' (http://www.yes24.com/Product/Goods/89175653?scode=033&ReviewYn=Y)

이 책과 같이 보면 좋을 것 같습니다.